As pessoas que usam o WordPress devem verificar seus sites em busca de plugins não corrigidos.

O malware que explora vulnerabilidades não corrigidas em 30 plug-ins diferentes do WordPress infectou centenas, senão milhares de sites e pode estar em uso ativo há anos, de acordo com um artigo publicado na semana passada.

O malware baseado em Linux instala um backdoor que faz com que os sites infectados redirecionem os visitantes para sites maliciosos, disseram pesquisadores da empresa de segurança Dr.Web . Ele também pode desabilitar o registro de eventos, entrar no modo de espera e desligar sozinho. Ele é instalado explorando vulnerabilidades já corrigidas em plug-ins que os proprietários de sites usam para adicionar funcionalidades como bate-papo ao vivo ou relatórios de métricas ao sistema central de gerenciamento de conteúdo do WordPress.

“Se os sites usam versões desatualizadas de tais complementos, sem correções cruciais, as páginas da Web visadas são injetadas com JavaScripts maliciosos”, escreveram os pesquisadores do Dr.Web. “Como resultado, quando os usuários clicam em qualquer área de uma página atacada, eles são redirecionados para outros sites.”

Pesquisas como esta indicam que mais de 1.300 sites contêm o JavaScript que alimenta o backdoor. É possível que alguns desses sites tenham removido o código malicioso desde a última verificação. Ainda assim, fornece uma indicação do alcance do malware.

Os plugins explorados incluem:

- Plug-in de suporte ao bate-papo ao vivo do WP

- WordPress – Postagens relacionadas ao Yuzo

- Plug-in de personalização de tema visual de lápis amarelo

- EasysmtpName

- Plug-in de conformidade com o GDPR do WP

- Tema de jornal no controle de acesso do WordPress (vulnerabilidade CVE-2016-10972)

- Thim Core

- inseridor de código do google

- Plug-in de doações totais

- Postar Modelos Personalizados Lite

- Gerenciador de reservas rápidas WP

- Bate-papo ao vivo do Facebook por Zotabox

- Plug-in WordPress para Designer de Blog

- Perguntas frequentes do WordPress Ultimate (vulnerabilidades CVE-2019-17232 e CVE-2019-17233)

- Integração WP-Matomo (WP-Piwik)

- Códigos de acesso WordPress ND para compositor visual

- Bate-papo ao vivo WP

- Página em breve e modo de manutenção

- Híbrido

- Plug-in Brizy para WordPress

- Leitor de vídeo FV Flowplayer

- WooCommerce

- Página do WordPress em breve

- Tema WordPress OneTone

- Plug-in WordPress de Campos Simples

- Plug-in WordPress Delucks SEO

- Criador de enquetes, pesquisas, formulários e questionários da OpinionStage

- Rastreador de métricas sociais

- WPeMatico RSS Feed Fetcher

- Plug-in de avaliações avançadas

“Se uma ou mais vulnerabilidades forem exploradas com sucesso, a página de destino é injetada com um JavaScript malicioso que é baixado de um servidor remoto”, explicou o artigo do Dr.Web. “Com isso, a injeção é feita de forma que, quando a página infectada for carregada, esse JavaScript seja iniciado primeiro — independentemente do conteúdo original da página. Neste ponto, sempre que os usuários clicarem em qualquer lugar na página infectada, eles serão transferidos para o site que os invasores precisam que os usuários acessem.”

O JavaScript contém links para vários domínios maliciosos, incluindo:

lobbydesires[.]com

letsmakeparty3[.]ga

deliverygoodstrategies[.]com

gabriellalovecats[.]com

css[.]digestcolect[.]com

clon[.]collectfasttracks[.]com

Count[.]trackstatisticsss[.]com

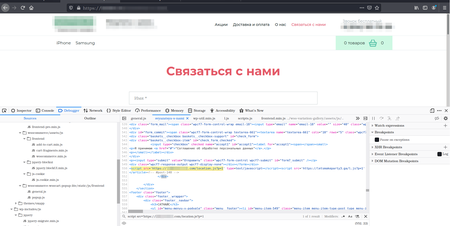

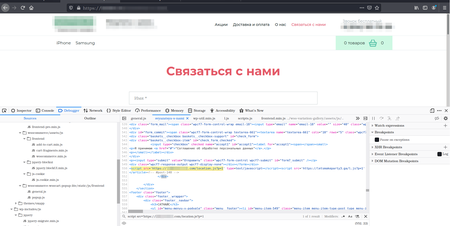

A captura de tela abaixo mostra como o JavaScript aparece na página de origem do site infectado:

Os pesquisadores encontraram duas versões do backdoor: Linux.BackDoor.WordPressExploit.1 e Linux.BackDoor.WordPressExploit.2 . Eles disseram que o malware pode estar em uso há três anos.

Os plug-ins do WordPress têm sido um meio comum de infectar sites. Embora a segurança do aplicativo principal seja bastante robusta, muitos plug-ins estão repletos de vulnerabilidades que podem levar à infecção. Os criminosos usam sites infectados para redirecionar os visitantes para sites usados para phishing, fraude de anúncios e distribuição de malware.